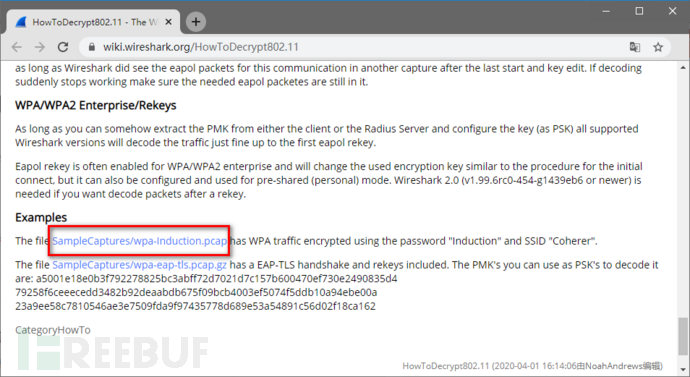

在线wifi跑包 金刚包跑包 cap跑包 hccapx ewsa在线 就来ccwifi.cc 各位好 又见面了 我是曹操 今天给大家带来一篇新的教程 希望各位细心学习 低调用网 Aircrack-ng是一款简单易用的无线密码工具,允许使用其工具套件来评估Wi-Fi网络的安全性。这些工具使您可以监视、攻击、测试和无线网络。它在Linux上效果最佳,但也可以在Windows、OS X、OpenBSD、FreeBSD、NetBSD、Solaris和eComStation 2上使用。需要注意的是,如果您使用Windows版本,则需要具备较好的编程技能。总的来说,Aircrack-ng是一个强大的软件解决方案,可用于使用多种类型的攻击来破解无线安全密钥。 软件功能监控:捕获数据包并将数据导出到文本文件以供进一步处理。攻击:通过数据包注入进行重放攻击、解除身份验证、创建虚假接入点等攻击。测试:检查WiFi卡和驱动程序的功能(捕获和注入)。破解:支持WEP和WPA PSK(WPA 1和2)的破解。所有工具都是命令行工具,可用于编写复杂的脚本。许多图形用户界面都是基于这些工具开发的。主要适用于Linux,但也可在Windows、OS X、FreeBSD、OpenBSD、NetBSD和Solaris等系统上使用。软件特色 Aircrack-ng GUI是一个强大的软件实用程序,只有经过授权的网络管理员才能使用它们来检索他们正在管理的无线网络的密码,或者在试图确定哪些安全密钥需要用更强大的安全密钥替换时使用。该应用程序可以有效地恢复802.11 WEP和WPA-PSK密钥,前提是在捕获足够的数据包之后创建了所谓的捕获文件(例如CAP、PCAP、IVS或DUMP)。Aircrack-ng GUI依靠标准的FMS(Fluhrer,Mantin和Shamir)攻击,并通过KoreK攻击进行增强,通过PTW攻击进行补充,从而使整个过程更快。在继续破解安全密钥之前,用户可以选择加密算法并输入密钥大小,并根据需要配置高级选项。因此,可以指定ESSID(扩展服务集标识)或BSSID(基本服务集标识),以及激活单线程或多线程暴力破解。总之,如前所述,最好由经验丰富的用户运行Aircrack-ng GUI,他们可以轻松确定其无线网卡中的芯片组,然后开始WEP或WPA密钥。但是,如果有任何新手想尝试使用Aircrack-ng GUI的功能,则可以参考该文档并按照说明逐步操作。 主要组件使用说明 无线网络破解的步骤如下: 查看网卡名称:iwconfig设置网卡为监听模式:airmon-ng start wlan0扫描附近的WIFI:airodump-ng wlan0mon选定一个路由器,并监听其流量:airodump-ng -w tplink -c 11 –bssid BC:46:99:3D:66:D6 wlan0mon选定连接的一个客户端,进行攻击:aireplay-ng -0 50 -a BC:46:99:3D:66:D6 -c A0:AF:BD:D8:E6:31 wlan0mon对抓取到的cap包进行暴力破解:aircrack-ng -w password.txt -b BC:46:99:3D:66:D6 tplink-01.cap查看无线网卡名称:iwconfig或ifconfig -a开启网卡监听模式使用命令:airmon-ng start wlan0,将网卡设置为监听模式。此时,网卡的名称将变为wlan0mon,在后续的命令中都要使用这个名称。扫描附近的WIFI使用命令:airodump-ng wlan0mon,将显示附近所有的WIFI信号。BSSID代表路由器的MAC地址,PWR代表信号强度,数值越大代表信号越强,CH代表信道,ENC代表加密方式,AUTH代表认证方式,ESSID是WIFI的名称。 选定一个准备攻击的WIFI,比如我们选了tplink-5。监听该路由器的流量执行命令:airodump-ng -w tplink -c 11 –bssid BC:46:99:3D:66:D6 wlan0mon。下方的STATION是连接该WIFI的客户端,这里只有一个客户端连接了该WIFI。如果有多个客户端连接,最好选择活跃点的客户端。重新打开一个命令行窗口,开始攻击!之前的窗口继续保留,用于观察是否抓包成功。执行命令:aireplay-ng -0 50 -a BC:46:99:3D:66:D6 -c A0:AF:BD:D8:E6:31 wlan0mon,该命令会打断客户端与WIFI之间的连接,当客户端重新连接WIFI时,会抓取他们之间的握手认证包。抓取握手包成功如果看到下方红色圈住的内容,说明握手包抓取成功。生成的文件中,我们需要用到以.cap后缀结尾的文件。对抓取到的cap包进行破解对抓取到的.cap包进行破解需要准备一个密码字典。无论是什么类型的加密,都需要一个强大的密码字典。Kali Linux自带了一个无线密码字典:/usr/share/wordlists/rockyou.txt.gz,可以解压使用。破解成功可以看到破解成功!该WIFI的密码为…从最后可以看出,要想破解WIFI的密码,还是需要一个强大的字典。更新日志 以上是对您提供的文章的极客风格复述,希望能满足您的要求。

量子哈希

量子哈希