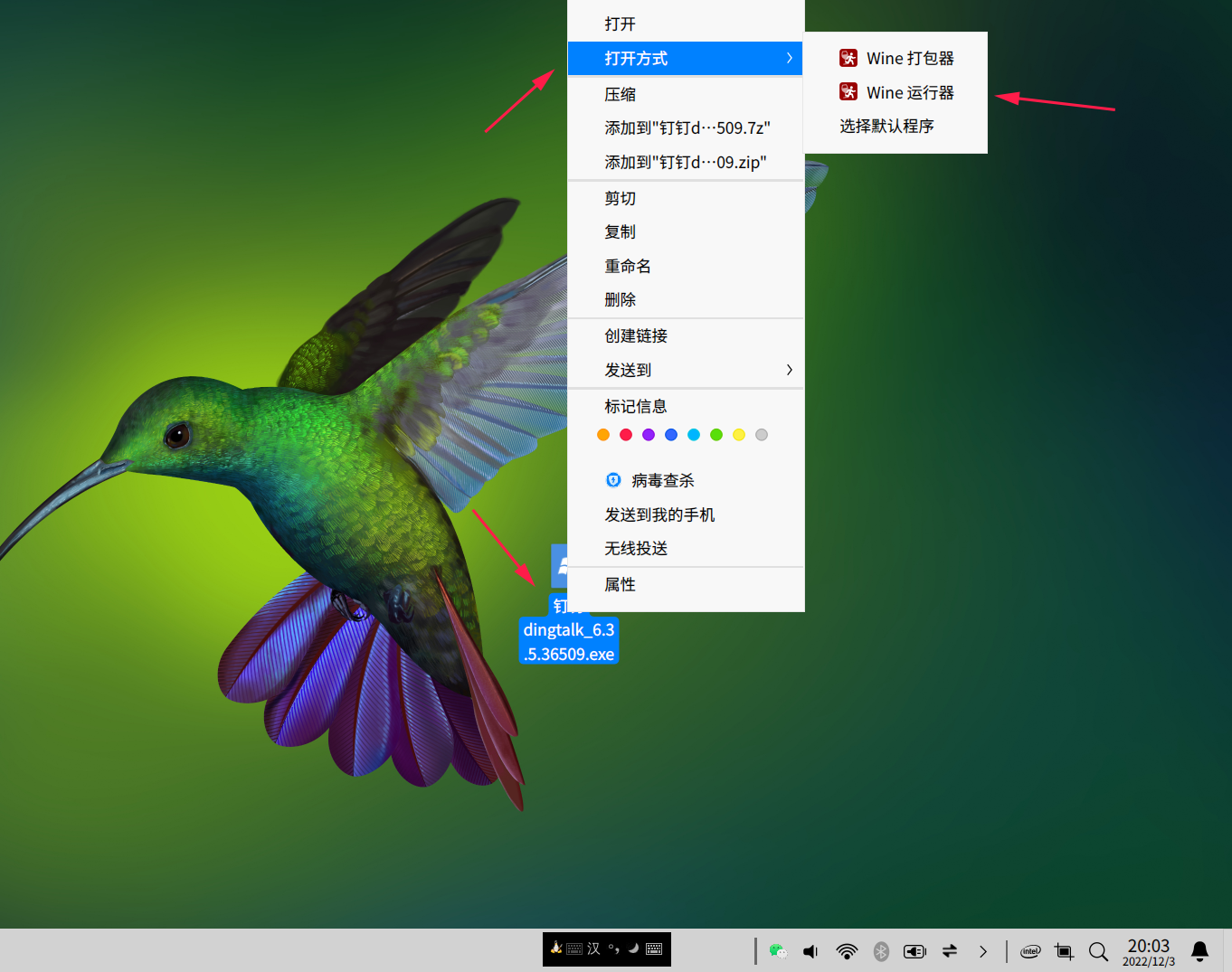

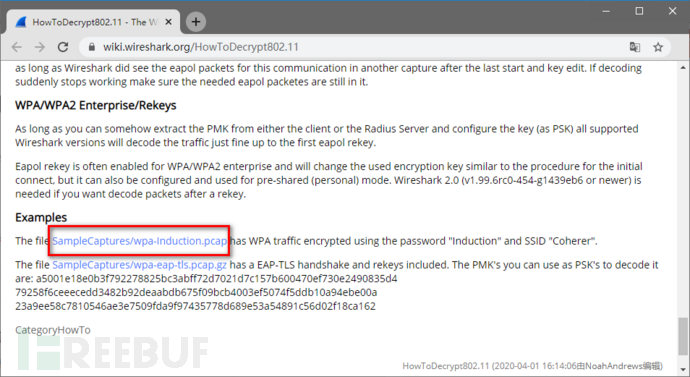

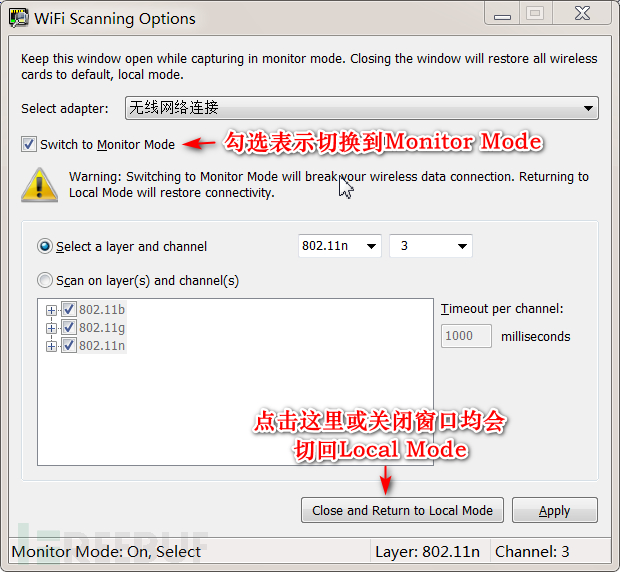

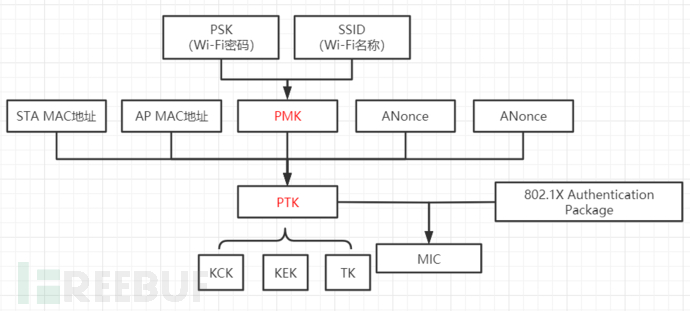

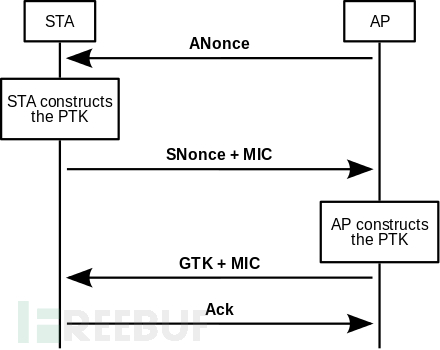

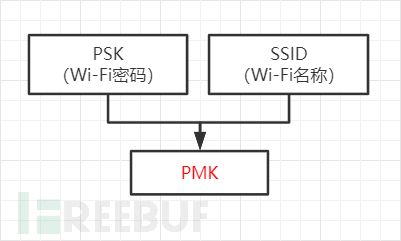

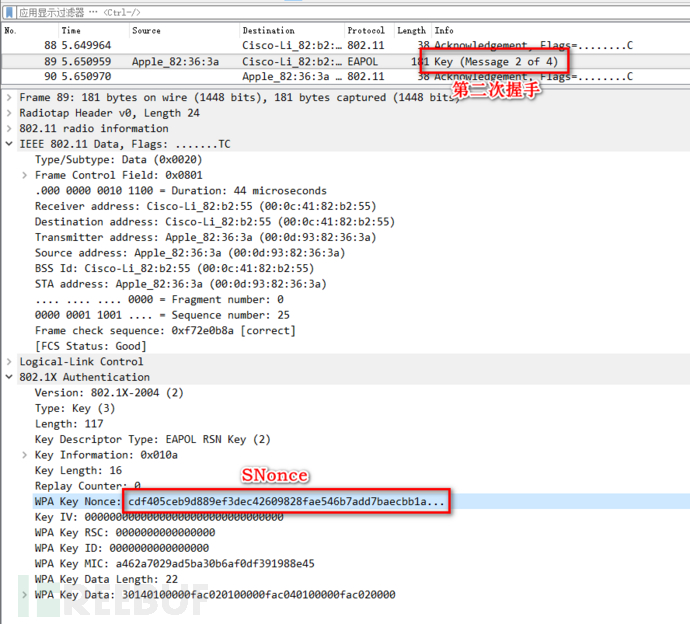

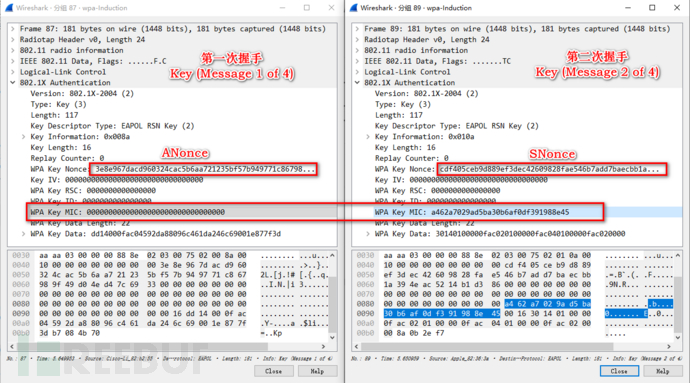

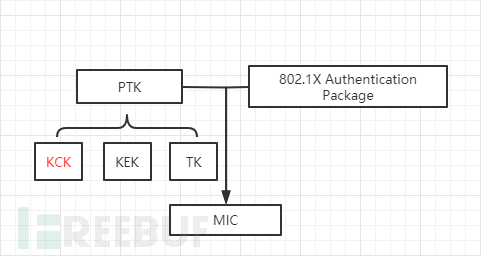

本文展示了如何使用Python来理解WPA四次握手过程。文章简洁明了,易于理解,希望能给读者带来启发。在开始分析之前,需要准备一些软件和分析对象。本文使用的操作系统是Windows10 1909,部分操作需要使用虚拟机安装的Kali Linux。代码部分使用Python 2.7作为解释器。数据包分析工具使用经典的Wireshark。为了分析不同加密方法和参数对握手包的影响,本文使用了Wireshark官方提供的WPA数据包作为分析对象。如果想自己捕获设备的WPA握手包,则需要额外的软件,并将网卡置为Monitor Mode。在Windows平台下,可以使用微软官方的软件Microsoft Network Monitor来捕获802.11管理帧。在Linux平台下,可以使用aircrack-ng套件来设置网卡的Monitor Mode,并使用Wireshark来获取和查看数据。在捕获握手包之前,需要设置监听模式并指定信道。最后,打开Wireshark并选择相应的网卡即可开始捕获。WPA的四次握手完成了Wi-Fi密码的验证和后续通信加密密码的计算。在握手过程中,会生成一些过程产物,如加密握手数据的密钥和完整性校验数据。握手前的准备阶段需要计算PMK(Pairwise Master Key),它是由Wi-Fi的SSID和Pre-Shared-Key计算而来。PMK的计算使用了Password-Based Key Derivation Function 2 (PBKDF2)算法。在第一次握手中,AP向STA发送ANonce,STA本地生成SNonce并进行PTK的计算。在第二次握手中,STA向AP发送SNonce,AP使用PRF512算法计算PTK。PTK的构成包括KCK、KEK和TK。KCK用于计算WPA EAPOL密钥消息的MIC,KEK用于加密发送到客户端的附加数据,TK用于后续通信数据加密。验证MIC是校验数据是否被篡改以及PSK是否正确的过程。在第三次握手中,AP向STA传递加密的GTK,STA安装TK。在第四次握手中,STA向AP发送确认信息,表示密钥已经安装完毕,AP也会进行密钥安装。至此,双方的密钥安装全部结束,后续通信中按照前面步骤中的密钥进行通信。KRACK Attack是一种利用WPA第三次握手的密钥重装漏洞进行的攻击。该漏洞利用了wpa_supplicant在第三次握手时对TK的处理方式,通过将TK置为全0来进行攻击。目前还没有直接利用该漏洞的EXP/POC,但可以使用检测工具来验证漏洞的存在。总的来说,WPA的四次握手过程中,前两次握手用于计算PTK,第三次握手用于验证AP的身份并传输加密的GTK,第四次握手用于确认密钥安装完成。附上了完整的计算MIC的Python代码。

root@kali:~# airmon-ng start wlan0

root@kali:~# airmon-ng start wlan0

Found 2 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to run 'airmon-ng check kill'

PID Name

1959 NetworkManager

1989 wpa_supplicant

PHY Interface Driver Chipset

phy0 wlan0 rt2800usb Ralink Technology, Corp. RT2870/RT3070

(mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon)

(mac80211 station mode vif disabled for [phy0]wlan0)

root@kali:~# airmon-ng check kill

Killing these processes:

PID Name

1989 wpa_supplicant

root@kali:~# airmon-ng start wlan0

PHY Interface Driver Chipset

phy0 wlan0mon rt2800usb Ralink Technology, Corp. RT2870/RT3070

root@kali:~# airodump-ng wlan0mon

root@kali:~# airmon-ng start wlan0mon 11

PHY Interface Driver Chipset

phy0 wlan0mon rt2800usb Ralink Technology, Corp. RT2870/RT3070

(mac80211 monitor mode already enabled for [phy0]wlan0mon on [phy0]11)

(, , ): = = = = (( ) ): = .(, () (), .) += = .() [:]

= .() = .() = .() = .() = (, ) (, ) (,) (,)

= = (, , ).() = (, , )

= .() = .([:], , .).()[:]

, , , , (, , ): = = = = (( ) ): = .(, () (), ) += = .() [:] = = = (, , ).() = .() = .() = .() = .() = (, ) (, ) (,) (,) = = (, , ) ,.() ,[:].() ,[:].() ,[:].() = .() = .([:], , .).()[:] ,

量子哈希

量子哈希