引言:几个月前,Will Dormann在CERT/CC的一篇博文[1]中提到了一种技术,即滥用Microsoft Outlook和OLE对象,这是微软Windows早期的一个特性,可以导致操作系统泄漏Net-NTLM哈希。我们之前的一篇博文[2]也讨论了通过滥用常见的Web应用程序漏洞(如跨站点脚本(XSS)和服务器端请求伪造(SSRF))来泄漏NTLM哈希的方法。在Blaz Information Security团队中,我们一直在使用一种类似的技术,成功率很高,只需要发送特制的电子邮件,几乎没有其他交互。最近,NCC集团在他们的博客上发表了一篇与我们使用的技术相同的文章[5],因此我们决定公开我们的解释,包括我们使用的方法以及如何减轻这个问题带来的风险。

SMB-to-NTLM哈希攻击的历史:在1997年3月,Aaron Spangler在Bugtraq邮件列表中公开了一个漏洞[3],该漏洞利用了Internet Explorer和Netscape Navigator版本中的一个标签,通过嵌入一个带有SMB共享的’src’值为Error! Filename not specified.来触发NTLM身份验证并获取用户的Net-NTLM哈希值。这个漏洞暗示了身份验证协议的理论缺陷,后来被称为SMBRelay攻击,但直到几年后才真正被利用起来。在2016年,俄罗斯安全研究员ValdikSS在Medium上发表了一篇类似于Spangler 19年前实验的现代复制品[6],几乎没有对原始攻击向量进行修改。

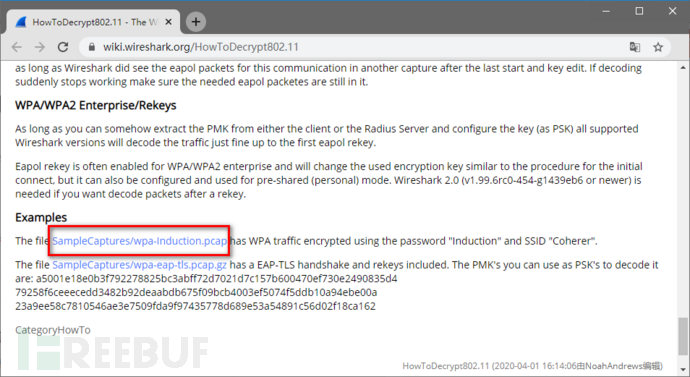

滥用Microsoft Outlook窃取Net-NTLM哈希值:本文介绍的技术比CERT/CC公开的技术更具优势,因为它利用了将OLE对象嵌入到RTF、DOC或PDF中的可能性,这使得受害者完全信任集成了安全软件的电子邮件服务器。这种技术利用了Outlook处理带有图片的HTML消息的方式,正如1997年Bugtraq的文章所描述的那样。嵌入图片的HTML电子邮件在企业环境中非常流行,并且不太可能被反病毒软件和电子邮件网关屏蔽或阻止。Net-NTLM哈希将通过SMB流量泄露给外部伪造的SMB服务器,如Responder、Impacket中的smbrelay或ntlmrelay,甚至是自定义SMB服务器。攻击的原理是向受害者发送HTML格式的电子邮件,其中嵌入的图片指向外部的SMB服务器。这些图片可以是基于HTML的电子邮件签名。客户端将自动启动针对恶意服务器的NTLM身份验证,最终泄漏客户端的哈希值。在某些情况下,受害者可能会注意到关于打开外部内容的警报,但对于许多Outlook用户来说,这是很常见的事情,因此不会引起怀疑。此技术对于渗透测试人员或红队人员在入侵目标企业组织的单个电子邮件帐户的情况下非常有用,并且可以通过发送垃圾邮件来危害其他用户。需要注意的是,Net-NTLM哈希不能用于Pass-the-Hash攻击,但可以使用像hashcat这样的工具进行中继或破解。

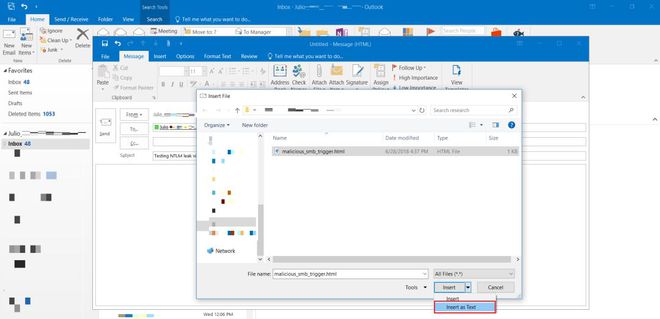

漏洞利用步骤:利用这个漏洞只需要发送一封HTML格式的电子邮件,因此可以使用任何电子邮件客户端或脚本来自动化这个攻击。我们将使用Microsoft Outlook本身来利用这个漏洞。具体步骤如下:

1)创建一个包含特定内容的HTML文件。

2)向目标发送电子邮件,将HTML有效载荷作为附件,并使用“作为文本插入”选项,以便以HTML格式创建电子邮件。

3)受害者在不需要进一步互动的情况下打开电子邮件。

4)我们启动的Responder会自动捕获目标的Net-NTLM哈希值。

结论:尽管NTLM认证已经存在了二十多年,但它们经常被忽视,并存在与NTLM认证相关的安全风险。利用这些漏洞的门槛非常低,给企业组织带来了严重的风险,特别是从内部威胁或被入侵的帐户的角度来看。虽然防止这个问题并不容易,但可以通过微软的补丁和其他策略来限制NTLM流量。希望微软能够发布补丁或服务包,以防止Windows在任何情况下泄露NTLM哈希。

参考文献:

[1]

[2]

[3]

[4]

[5]

[6]

[7]

[8]

[9]

量子哈希

量子哈希

![[无线wifi密码解锁器]wpawpa2psk密码解锁器-量子哈希](https://www.ccwifi.cc/blogs/wp-content/uploads/2024/03/1710607169144_0.jpg)