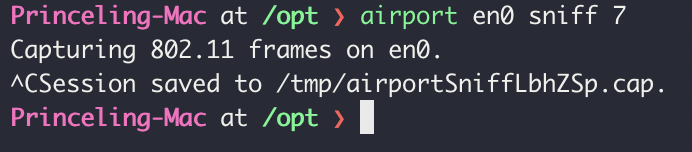

Pmkid抓包,相较于传统的掉线攻击,更加强大,因为它无需客户端在线,等待一段时间,抓包自动完成,只要等的够久,附近的wifi接入点可以一网打尽。

Pmkid抓包格式为pcapng格式,曹操wifi支持解析这种格式,需要pcap跑包,pmkid跑包,pcapng跑包,就来曹操wifi。

2018年 hachcat 的作者揭露了一种新的攻击方法,这种方法只需要单个数据包,而且也不需要任何的客户端连接到我们的目标 AP,即使有客户端已连接,也不需要我们向它们发送 deauth 帧,在攻击者和客户端之间没有交互,只存在攻击者和 AP 之间的交互。如果路由器是可被攻击的,那么是几乎可以立刻完成攻击的!

PMKID原理

- PMKID的作用:PMKID是一个用于在四次握手过程中标识加密密钥的字段。它是一个128位的哈希值,使用HMAC-SHA1算法生成,基于预共享密钥(PSK)、接入点(AP)的MAC地址和客户端的MAC地址。

- 生成方式:PMKID的生成公式为

PMKID = HMAC-SHA1-128(PMK, "PMKName" | MAC_AP | MAC_STA),其中"PMKName"是一个固定的字符串,MAC_AP是AP的MAC地址,MAC_STA是客户端的MAC地址。

PMKID抓包方法

- 发送关联请求:攻击者向目标AP发送一个关联请求,开始建立连接的过程。这一请求中包含了客户端希望连接的网络信息。

- 监听RSN PMKID:在发送关联请求后,攻击者使用Bettercap工具监听AP响应中的EAPOL帧,特别是包含RSN PMKID的数据包。

- 抓取PMKID数据:当AP响应关联请求时,如果AP支持并发送了包含PMKID的EAPOL帧,Bettercap会抓取这些数据包并保存到文件中。

- 转换数据格式:抓取到的PMKID数据包需要转换成hashcat工具可以识别的格式。这通常通过使用

hcxpcaptool这样的工具来完成,将抓取的pcap文件中的PMKID数据转换成hashcat可以处理的hccapx文件。 - 使用hashcat破解:转换格式后的数据可以用来在hashcat中使用特定的算法(如16800号算法)进行破解,以恢复出原始的WPA/WPA2密码。

通过这种方法,攻击者无需与客户端进行任何交互,也不需要客户端断开或重新连接,就可以直接从AP获取到用于破解的关键信息。这种攻击方式大大简化了传统的无线网络攻击流程,并提高了攻击的效率。然而,需要注意的是,这种攻击方法仅适用于那些在握手过程中发送PMKID的AP,且攻击者需要在AP的信号覆盖范围内。

量子哈希

量子哈希